در دنیای فناوری مدرن، Agentic AI نسل جدیدی از هوش مصنوعی است که برخلاف مدلهای سنتی، بهصورت خودمختار (Autonomous) تصمیمگیری و اقدام میکند.

این عاملهای هوشمند (AI Agents) میتوانند چندین وظیفه را بدون نظارت انسانی اجرا کنند — از تحلیل داده و تصمیمگیری مالی گرفته تا تعامل با سیستمهای IT سازمان.

اما همین استقلال، بزرگترین خطر امنیتی آنهاست.

در حالی که ابزارهایی مثل ChatGPT یا Copilot تحت کنترل کاربر فعالیت میکنند، Agentic AI میتواند بهتنهایی عمل کند، به منابع حساس دسترسی داشته باشد، و در صورت خطا یا نفوذ، خسارات جدی وارد کند.

در این مقاله از Rootnet.ir یاد میگیریم چطور Agentic AI Security را به شکلی عملی، سریع و مؤثر پیادهسازی کنیم تا ریسکها به حداقل برسند.

اصول کلیدی امنیت در Agentic AI

Agentic AI با سرعتی بسیار بیشتر از انسان تصمیمگیری میکند.

این به معنی آن است که اگر سیستم امنیتی نتواند همپای Agent عمل کند، پیش از واکنش دفاعی، حمله یا نشت داده رخ داده است.

۱. امنیت در سرعت Agentic

امنیت باید با همان سرعتی که Agent تصمیم میگیرد، واکنش نشان دهد.

سیستمهایی مثل CrowdStrike Falcon یا SentinelOne میتوانند رفتار Agentها را در لحظه تحلیل و تهدیدات را متوقف کنند.

مثال: اگر Agent بهطور ناگهانی بخواهد دادههای مالی را از ERP خارج کند، سامانههای EDR با تحلیل الگوی رفتاری، عملیات را متوقف میکنند.

۲. افزایش دیدپذیری و کنترل

هیچچیز را نمیتوان ایمن کرد مگر آنکه دیده شود.

بنابراین، اولین گام در Agentic AI Security، شفافسازی کامل فعالیتهای Agentهاست.

راهکارها:

-

مانیتورینگ ۲۴/۷ با Microsoft Defender for Cloud یا Elastic Security

-

ثبت و تحلیل تمام دستورات صادرشده توسط Agentها

-

استفاده از SIEM برای تشخیص رفتارهای غیرعادی

هدف این است که مدیر امنیت بداند هر Agent دقیقاً چه میکند، چه زمانی، و چرا.

۳. تطبیق سطح ریسک با داراییها

در معماری امنیتی مدرن، هر Agent باید متناسب با حساسیت دادههایی که به آن دسترسی دارد، سطح امنیتی خاص خود را داشته باشد.

برای مثال:

یک Agent تحلیلگر دادههای عمومی نیاز به دسترسی به پایگاه داده کاربران ندارد. این تفکیک باعث میشود در صورت حمله، آسیب به حداقل برسد.

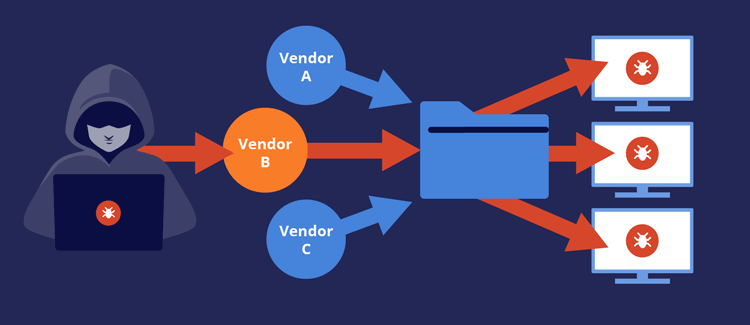

۴. حذف بدهی امنیتی و Shadow AI

بسیاری از سازمانها از Shadow AI (استفاده غیرمجاز از AI توسط کارمندان بدون اطلاع تیم امنیت) رنج میبرند.

این AIها خارج از چارچوبهای کنترلی فعالیت میکنند و باعث نشت داده، خطای تصمیمگیری و حتی نفوذ میشوند.

اقدام پیشنهادی:

با ابزارهایی مانند AI Discovery Platforms (مثلاً Nightfall یا Aporia AI) تمام مدلهای فعال در شبکه را شناسایی و دستهبندی کنید.

۵. هویت غیربشری (NHI) و اصل حداقل دسترسی

Agentها باید مانند کاربران در سیستم هویتدار شوند، اما در قالب Non-Human Identity (NHI).

هر Agent تنها به اطلاعاتی که برای وظیفهاش لازم است دسترسی داشته باشد (Least Privilege Access).

این روش جلوی حرکات جانبی (Lateral Movement) و گسترش حملات را میگیرد.

سیاستگذاری و حاکمیت امنیتی Agentic AI

در دنیایی که هوش مصنوعی میتواند تصمیم بگیرد و اجرا کند، سیاستهای امنیتی باید بازتعریف شوند.

در ادامه گامهای لازم برای تدوین حاکمیت امنیتی مناسب Agentic AI آمده است:

۱. بهروزرسانی سیاستهای سازمان

سیاستهای فعلی IT، مربوط به هوش مصنوعی مولد (GenAI) هستند، نه Agentic AI.

در این نوع سیستمها، Agentها میتوانند اقدامات خودکار انجام دهند؛ بنابراین باید بندهایی برای رفتار، محدودیت و پاسخگویی آنها تعریف شود.

پیشنهاد:

سند AI Acceptable Use Policy جدید بنویسید که شامل مجوزهای کاری Agentها، نوع دادههای مجاز و روش گزارشدهی آنها باشد.

۲. تشکیل تیم بینواحدی برای نظارت

AI تنها یک موضوع فنی نیست؛ موضوعی حقوقی، اخلاقی و امنیتی است.

بنابراین باید کمیتهای متشکل از واحدهای IT، امنیت، حقوقی و منابع انسانی ایجاد شود تا در مورد رفتار Agentها تصمیمگیری کند.

۳. برخورد مشابه با کارمندان انسانی

یک Agent باید مانند یک کارمند با سطح دسترسی محدود در نظر گرفته شود.

به عبارت دیگر، هر تصمیم یا اقدام Agent باید احراز هویت، لاگگذاری و قابل بازبینی باشد.

از راهکارهایی مثل Privileged Access Management (PAM) و Identity Provider (IdP) برای کنترل نشستهای Agent استفاده کنید.

۴. مدیریت رفتار غیرمنتظره Agentها

اگر Agent دچار خطا یا تصمیم اشتباه شود (مثلاً داده اشتباهی ارسال کند یا دستور نادرست صادر کند)، باید فوراً بهعنوان حادثه امنیتی (Incident) ثبت شود.

در چنین حالتی، تیم SOC باید با ابزارهای IR (Incident Response) وارد عمل شود.

۵. بهروزرسانی ارزیابیهای ریسک

ارزیابیهای امنیتی قدیمی نمیتوانند رفتار پویا و سریع Agentها را پیشبینی کنند.

بنابراین باید Tabletop Exerciseهایی مخصوص Agentic AI Security طراحی شود تا تیمها برای واکنش سریع آماده شوند.

مدیریت زیرساخت و معماری امنیتی Agentic AI

Agentic AI با زیرساختهای سنتی ناسازگار است.

Agentها از طریق API، Gateway، یا Model Context Protocol (MCP) با سیستمها در ارتباطاند، بنابراین باید کنترل امنیتی در تمام نقاط تماس (Touchpoints) اعمال شود.

۱. امنیت در پیکربندی و عملکرد AI

هر تعامل Agent باید از نظر امنیتی بررسی شود. برای این کار از ابزارهایی مانند:

-

WAF (Web Application Firewall) برای بررسی ورودیها و خروجیهای Agent

-

SWG (Secure Web Gateway) برای جلوگیری از نشت دادهها

-

Prompt Validation Tools برای کنترل درخواستهای حساس AI

۲. معماری مبتنی بر Zero Trust

در معماری Zero Trust هیچ سیستم یا Agentی بهصورت پیشفرض مورد اعتماد نیست.

همه چیز باید احراز هویت و اعتبارسنجی شود.

به کمک MDM (Mobile Device Management) میتوانید اطمینان حاصل کنید که تنها دستگاههای مجاز به Agentها متصل میشوند.

۳. استفاده از SASE برای سیاستگذاری پویا

مدل SASE (Secure Access Service Edge) به شما اجازه میدهد کنترلهای امنیتی مثل DLP، CASB و SWG را در یک لایه یکپارچه ترکیب کنید.

نتیجه: افزایش سرعت تصمیمگیری امنیتی در لحظه و کاهش نشت داده.

۴. ایجاد هیئت نظارت Agentها (AGB)

AGB یا Agent Governance Board وظیفه دارد فعالیتهای Agentها را بازبینی و تأیید کند.

در محیطهای پویا، CAB (Change Advisory Board) کند عمل میکند؛ اما AGB باید در زمان واقعی تصمیم بگیرد.

وظایف AGB:

-

بررسی رفتارهای جدید Agentها

-

ارزیابی ریسک مأموریتها

-

تأیید استقرار Agent جدید پیش از فعالیت

نتیجهگیری

امنیت در عصر Agentic AI به معنی تطبیق با سرعت هوش مصنوعی است.

سازمانها باید از مدلهای سنتی فاصله بگیرند و بهسمت امنیت خودکار، مبتنی بر داده و هوشمند حرکت کنند.

ترکیب معماری Zero Trust، PAM، SIEM و AI Governance تنها راه مقابله با خطرات Agentic AI است.

برای یادگیری بیشتر پیشنهاد میشود:

دیدگاه ها بسته هستند