امنیت سختافزار یکی از بنیادیترین ستونهای امنیت سایبری است؛ چون تمام نرمافزارها، سیستمعاملها، ماشینهای مجازی، کانتینرها و حتی سرویسهای ابری روی یک لایه سختافزاری اجرا میشوند. اگر این لایه دچار نقص امنیتی باشد، هیچ مکانیزم امنیتی بالادستی نمیتواند از حمله جلوگیری کند. مهاجم فقط یک ضعف در CPU، RAM، Firmware یا تراشههای مادربرد لازم دارد تا به سطح دسترسیای برسد که تقریباً غیرقابل شناسایی و غیرقابل حذف است.

به همین دلیل، Hardware Security Bugs در سالهای اخیر به یکی از نگرانیهای اصلی مراکز داده، شرکتها، زیرساختهای حیاتی، کارخانهها و حتی کاربران خانگی تبدیل شدهاند.

باگهای سختافزاری چگونه امنیت را تهدید میکنند؟

مهاجمان با شناسایی یا اکسپلویت یک نقص طراحی یا پیادهسازی (مثلاً در Microarchitecture یا Firmware) امکان اجرای کد در سطح پایین و دسترسی مستقیم به منابع فیزیکی را پیدا میکنند. این سطح دسترسی معمولاً پایینتر از سیستمعامل است و بنابراین تمام ابزارهای امنیتی مانند EDR، آنتیویروس و SIEM کاملاً blind میشوند.

حملهگر با سوءاستفاده از باگهای سختافزاری میتواند:

● دور زدن تمام لایههای امنیت نرمافزاری

چون عملیات در سطح سختافزار انجام میشود، OS هیچ رویدادی ثبت نمیکند.

● استخراج اطلاعات از حافظه پردازنده

مثل Meltdown و Spectre که نشان دادند حافظه Cache پردازنده کاملاً قابل استخراج است.

● تغییر دائمی Firmware

بدافزارهایی که در Firmware کارت شبکه، هارد یا USB نصب میشوند حتی با فرمت یا نصب ویندوز پاک نمیشوند.

● نفوذ به شبکههای Air-Gapped

حملهگران با روشهایی مثل امواج حرارتی، امواج FM، ترافیک الکترومغناطیسی یا لرزش فنها داده منتقل میکنند.

● اجرای کد در Ring -3 یا Ring -2

یعنی سطحی پایینتر از OS، Hypervisor و حتی Secure Boot.

(مثال: حملات Intel Management Engine)

معروفترین باگها و حملات سختافزاری

برای درک شدت این تهدیدات، کافی است چند نمونه واقعی را بررسی کنیم:

🔹 Meltdown و Spectre

نقصی در معماری CPUهای مدرن که امکان خواندن اطلاعات بین پردازهها را فراهم میکرد.

🔹 RowHammer

مهاجم با ضربهزدن مکرر به سلولهای DRAM، دادههای ردیفهای مجاور را تغییر میدهد. این اولین حملهای بود که نشان داد “حمله فیزیکی میتواند از راه دور انجام شود”.

🔹 BadUSB

مهاجم Firmware فلش را تغییر میدهد تا بهجای یک USB معمولی، یک HID یا یک دستگاه شبکه مخرب ایجاد شود.

🔹 حملات Side-Channel

مثل تحلیل انرژی (Power Analysis)، تحلیل حرارت، دادههای کش، ارتعاش فن، صدا و EM emissions.

🔹 Backdoorهای مخفی در Firmware

کارت شبکه، SSD، کنترلر USB یا UEFI میتوانند Backdoor داشته باشند که توسط نرمافزار قابل شناسایی نیست.

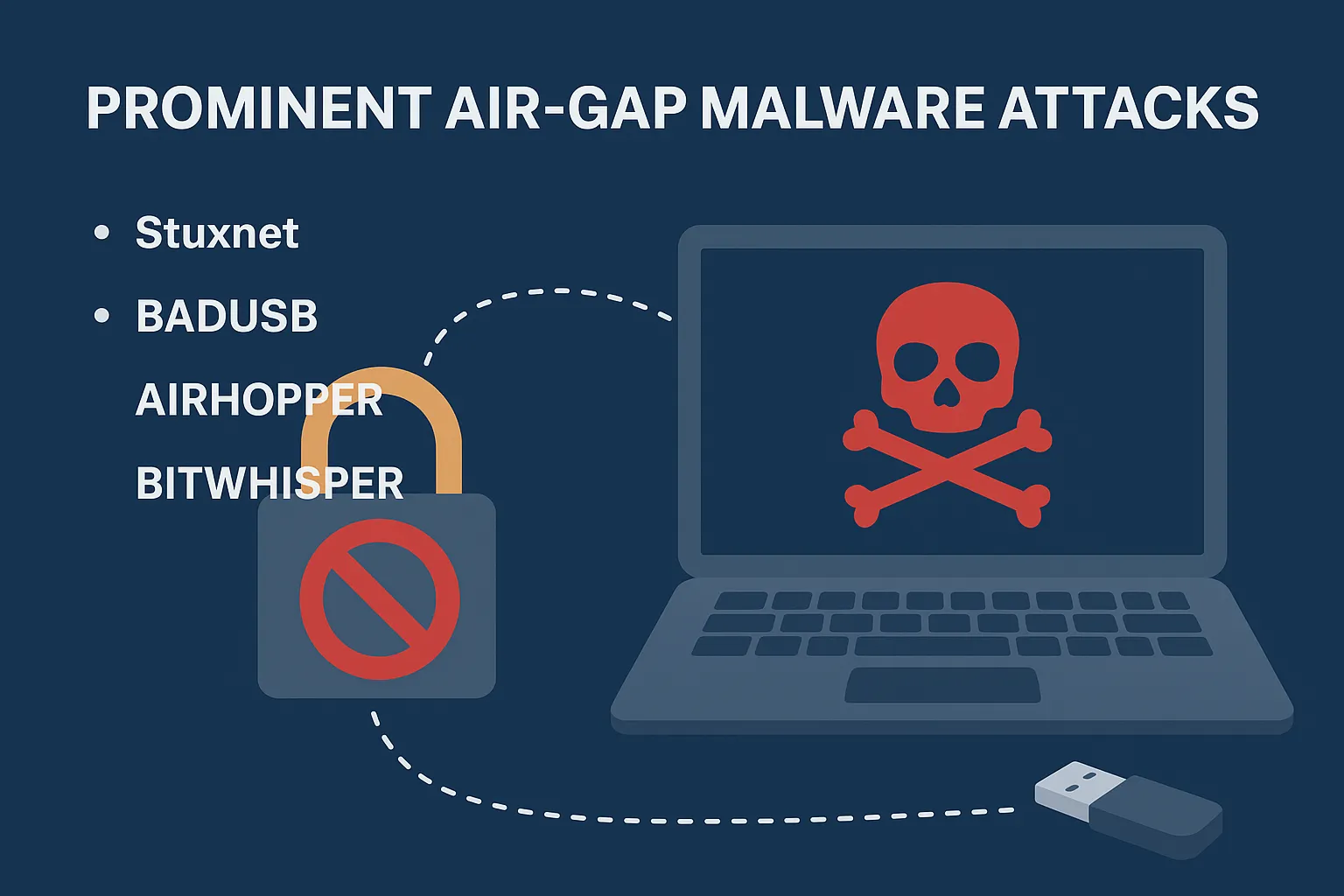

حملات پیشرفته به شبکههای Air-Gapped

این حملات نشان میدهند که حتی سیستمهای کاملاً ایزوله نیز امن نیستند:

-

Stuxnet – نفوذ از طریق USB و آلودهسازی سیستمهای صنعتی PLC

-

BadUSB – تغییر Firmware برای اجرای کد

-

AirHopper – انتقال داده با امواج FM تولیدشده توسط GPU

-

BitWhisper – انتقال داده با حرارت بین دو کامپیوتر

-

GSMem – ارسال داده از طریق امواج الکترومغناطیسی RAM

این حملات ثابت کردند که ایزولهکردن سیستمها بهتنهایی کافی نیست.

چگونه امنیت سختافزار را بهصورت حرفهای تأمین کنیم؟

سازمانها باید با ترکیبی از ابزار، سیاست و معماری قدرتمند، سختافزار خود را ایمن کنند:

✔ بهروزرسانی مستمر Firmware، BIOS و UEFI

قدیمیبودن Firmware یکی از رایجترین دلایل نفوذ است.

✔ فعالسازی Secure Boot، TPM و حالتهای امنیتی مبتنیبر سختافزار

مثل Intel TXT، AMD SEV و ARM TrustZone.

✔ استفاده از تجهیزات معتبر با گواهی امنیتی

بسیاری از تجهیزات ارزانقیمت دارای Backdoor مخفی هستند.

✔ محدودسازی درگاههای فیزیکی

پورت USB باید تحت کنترل سختافزارهای Data Diode یا USB Firewall باشد.

✔ نظارت بر رفتار سختافزاری (Hardware Anomaly Detection)

سیستمهایی که میزان مصرف انرژی، نویز، امواج الکترومغناطیسی یا Load پردازنده را تحلیل میکنند.

✔ ممیزی امنیت سختافزار در زمان خرید (Hardware Supply Chain Security)

مهمترین گام برای جلوگیری از Backdoor سختافزاری.

جمعبندی

Hardware Security Bugs یکی از پیچیدهترین و پنهانترین تهدیدات دنیای امنیت هستند. این باگها در لایهای قرار دارند که هیچ نرمافزاری قادر به محافظت یا نظارت کامل بر آن نیست. سازمانها باید امنیت سختافزار را جدی بگیرند و آن را بخشی حیاتی از استراتژی امنیت شبکه، دیتاسنتر و سیستمهای صنعتی قرار دهند.

هرچه تجهیزات پیچیدهتر و هوشمندتر میشوند، سطح حمله روی سختافزار نیز بزرگتر و تهدیدها جدیتر میشوند.

سوالات متداول (FAQ) – امنیت سختافزار (Hardware Security Bugs)

1. باگهای امنیتی سختافزار دقیقاً چه هستند؟

باگهای امنیتی سختافزار نقصهایی در معماری CPU، حافظه، تراشهها یا Firmware هستند که به مهاجم اجازه میدهند امنیت سیستم را در لایهای پایینتر از سیستمعامل دور بزند.

2. این باگها چه تفاوتی با آسیبپذیری نرمافزاری دارند؟

آسیبپذیری نرمافزار با Patch برطرف میشود، اما بسیاری از باگهای سختافزاری به طراحی اولیه تراشه برمیگردند و اصلاح آنها نیاز به Microcode Update یا تغییر نسل سختافزار دارد.

3. چرا باگهای سختافزاری خطرناکتر هستند؟

این باگها در سطحی زیر سیستمعامل اجرا میشوند؛ بنابراین آنتیویروس، EDR و SIEM نمیتوانند فعالیت مهاجم را تشخیص دهند.

4. آیا حملات سختافزاری میتوانند روی سیستمهای Air-Gapped هم اجرا شوند؟

بله. حملاتی مثل AirHopper، GSMem و BitWhisper نشان دادند که مهاجم میتواند با استفاده از امواج حرارتی، الکترومغناطیسی یا فرکانس FM داده را منتقل کند.

5. چگونه سازمانها از سختافزار خود محافظت میکنند؟

سازمانها با آپدیت Firmware، استفاده از Secure Boot، کنترل پورتهای فیزیکی، خرید تجهیزات معتبر و انجام ممیزی امنیت زنجیره تأمین، ریسک حملات سختافزاری را کاهش میدهند.

6. مثالهایی از مهمترین باگهای سختافزاری چیست؟

Meltdown، Spectre، RowHammer، BadUSB و نقصهای مرتبط با Intel Management Engine از مهمترین نمونهها هستند.

7. آیا بدافزارهای سختافزاری بعد از نصب ویندوز یا فرمت از بین میروند؟

خیر. چون در Firmware نصب میشوند و با تغییر سیستمعامل از بین نمیروند.

8. آیا آنتیویروسها میتوانند حملات سختافزاری را تشخیص دهند؟

خیر. آنتیویروس فقط لایه نرمافزار را بررسی میکند و به تراشهها و Firmware دسترسی ندارد.

9. آیا تجهیزات ارزانقیمت ریسک بیشتری دارند؟

بله. بسیاری از تجهیزات Low-Cost فاقد ممیزی امنیتی زنجیره تأمین هستند و احتمال وجود Backdoor بالا است.

دیدگاه ها بسته هستند