مقدمه — شبکه «YouTube Ghost» چهچیزی است؟

YouTube Ghost یک کمپین بزرگ توزیع بدافزار است که محققان Check Point Research آن را کشف کردند. این شبکه بیش از ۳,۰۰۰ ویدیو آلوده منتشر کرده و با هدف قراردادن کاربرانی که دنبال «هک بازی»، «کرک نرمافزار» یا ابزارهای رایگان هستند، فایلهای مخرب را بهصورت بستههای رمزدار یا لینکهای میزبان روی سرویسها (MediaFire، Dropbox و غیره) توزیع میکند. در این مقاله ساختار حمله، ابزارهای فنی مورد استفاده، شاخصهای شناسایی (IoC) و راهکارهای دفاعی را شرح میدهیم.

چرا این کمپین مهم است؟ (YouTube Ghost و تغییر تاکتیک مهاجمان)

مهاجمان از اعتماد کاربران به پلتفرم ویدیو استفاده میکنند. برخلاف ایمیلفیشینگ که ابزارهای ضداسپم و فیلترهای ایمیل نسبتاً خوب عمل میکنند، انتشار بدافزار از طریق ویدیوهای پرطرفدار راحتتر میتواند قربانی جذب کند. نکات کلیدی:

-

هدفگیری محتواهای محبوب (Game Hacks, Software Cracks) که حجم مخاطب بالا دارد.

-

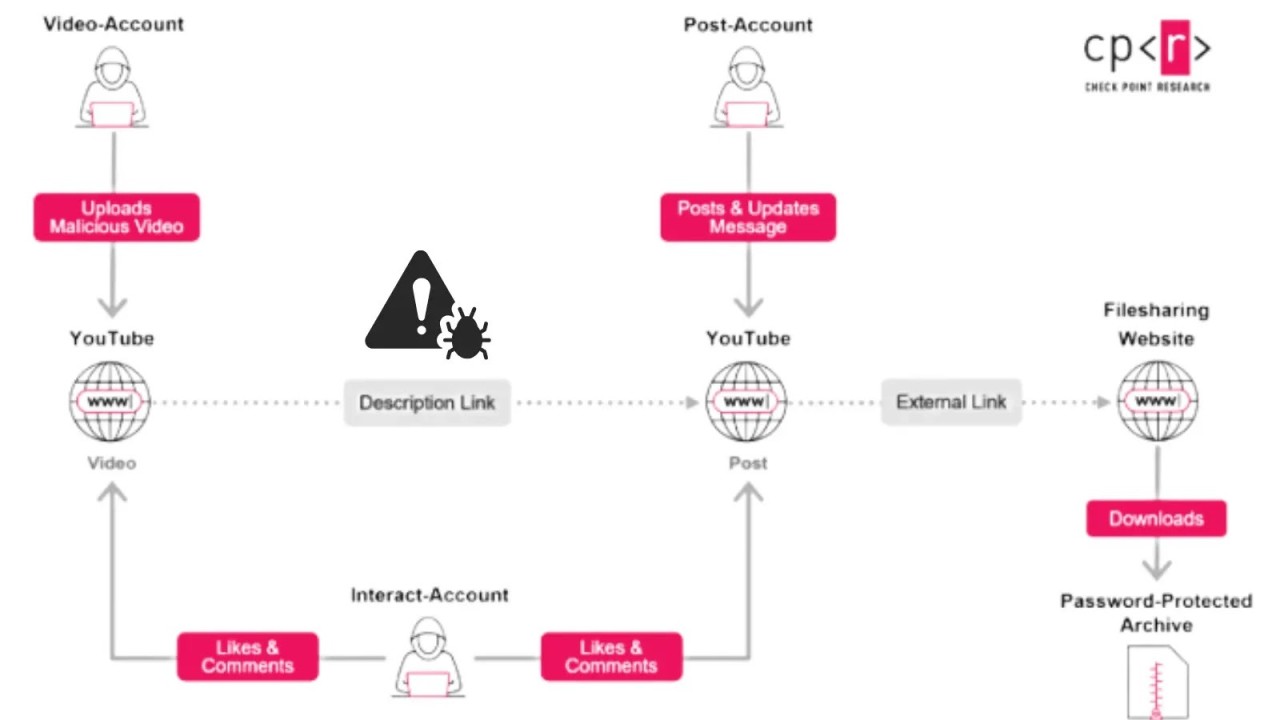

نقشبندی حسابها: حسابهایی برای آپلود ویدیو، حسابهایی برای قرار دادن لینکها و رمزها، و حسابهای تعامل (کامنت و لایک) برای ایجاد اعتبار.

-

تطبیق سریع ابزارهای بدافزاری پس از اقدامات قضایی (مثلاً پس از اخلال در Lumma Stealer، مهاجمان به Rhadamanthys منتقل شدند).

ساختار فنی حمله — چگونه بدافزار توزیع و اجرا میشود؟

تحلیلگران Check Point و سایر پژوهشگران، زنجیرهٔ حمله را به این صورت توصیف کردهاند:

-

ویدیوهای فریبنده آپلود میشوند و در توضیحات یا کامنتها لینک به آرشیو رمزدار قرار میگیرد.

-

لینکها به میزبانهای پشتیبان (Google Sites، MediaFire، Dropbox) اشاره میکنند تا در صورت حذف یکی، دیگری در دسترس باشد.

-

آرشیوها معمولاً با رمز محافظت شدهاند و رمز در توضیحات یا در صفحهٔ جداگانه منتشر میشود.

-

فایل اولیه معمولاً یک MSI installer یا بستهٔ نصب است که Loader (مثلاً HijackLoader) را اجرا میکند.

-

Loader سپس بدافزار نهایی (مثلاً Rhadamanthys یا سایر infostealerها) را بارگذاری میکند.

-

infostealer ها دادههای حساس (رمزها، کیفپولهای کریپتو، مشخصات ورود) را استخراج و به سرورهای C2 ارسال میکنند.

نمونههای عینی و دامنهٔ تاثیر

-

یک ویدیو جعلی دربارهٔ Adobe Photoshop بیش از ۲۹۳٬۰۰۰ بازدید و ۵۴ کامنت داشت.

-

یک کانال دیگر با ۱۲۹٬۰۰۰ مشترک، کرکهای ادوب را عرضه کرد و کاربران تولیدکننده محتوا را هدف قرار داد.

-

طی ۲۰۲5، فعالیت شبکه تقریباً سه برابر شد که نشاندهندهٔ افزایش توزیع و تغییر به بدافزارهای جدیدتر است.

تکنیکهای فرار از شناسایی که مهاجمان استفاده میکنند

-

استفاده از آرشیوهای رمزدار (Password-protected archives) برای عبور از اسکنهای خودکار.

-

بهروزرسانی مداوم payloadها و چرخش زیرساختهای C2 هر ۳–۴ روز.

-

توزیع از طریق چند میزبان برای تحمل حذف و پایداری.

-

اجرای چندمرحلهای (multi-stage) تا ابزارهای امنیتی فقط مرحلهٔ اول را تحلیل کنند و زنجیرهٔ کامل را نبیند.

شاخصهای شناسایی (IoC) و روشهای تحلیل فنی

مهم است که تیمهای IR و SOC این شاخصها را دنبال کنند:

-

دامنهها و URLهای میزبانی: نمونههایی که در گزارشها آمدهاند (مقداری در این مقاله لینک شده است).

-

هش فایلها (SHA256) برای MSIها و باینریهای مشاهدهشده (در صورت انتشار عمومی).

-

الگوهای رفتار شبکه: اتصالات به سرورهای C2، درخواستهای POST به آدرسهای نامعمول، ارسال فرمهای نامگذاریشده مثل

message. -

رفتار محلی: اجرای فرآیندهای ناشناس با نامهای شبیه نرمافزارهای معتبر، یا بارگذاری DLLهای مشکوک.

توصیه: لیست کامل IoCها را از گزارش Check Point و تحلیلگران معتبر دریافت و در ابزار SIEM/EDR خود بارگذاری کنید.

توصیهها و راهکارهای فوری برای کاربران عادی

-

از دانلود کرکها و نرمافزارهای پخششده در ویدیوهای غیررسمی خودداری کنید.

-

قبل از باز کردن هر فایل exe/MSI، آنرا با آنتیویروس آنلاین و سرویسهای sandbox بررسی کنید.

-

اگر بهطور ناخواسته نرمافزاری نصب کردهاید: آفلاین شوید، رمزها را بازنشانی کنید و از ابزار آنتیمالور برای اسکن کامل استفاده کنید.

-

از اعتبارسنجی دو مرحلهای (2FA) و مانیتورینگ حسابها استفاده کنید.

توصیهها برای مدیران شبکه و تیمهای امنیتی (SOC/IR)

-

پایگاههای دانلود را مسدود یا محدود کنید: سیاستهای شبکه برای جلوگیری از دانلود از میزبانهای فایل عمومی در دسترسی عموم.

-

نظارت بر رفتار دانلود و اجرای فایلها: کرنلها و EDR باید الگوهای نصب MSI ناشناخته را ثبت کنند.

-

تحلیل زنجیرهٔ حمله: آنالیز multi-stage را در sandbox و dynamic analysis انجام دهید.

-

بلاکلیست و هشهای شناختهشده: هشهای بدافزار را در SIEM و آنتیویروسهای سازمانی بارگذاری کنید.

-

پایش کامنتها و لینکها در کانالهای مرتبط: در صورت وجود کانالهای سازمانی یا محتواهای آموزشی، لینکها را بررسی و حذف کنید.

-

آموزش کاربران: کارمندان تولید محتوا و گیمرها را نسبت به ریسک کرکها و دانلودهای غیررسمی آگاه کنید.

توصیه برای پلتفرمها و سیاستگذاران (YouTube و میزبانها)

-

افزایش نظارت بر حسابها: شناسایی الگوهای نقشبندی (upload/post/interact) و اقدام سریع هنگام مشاهده هماهنگی مشکوک.

-

مسدودسازی لینکهای رمزدار و توزیع payloadها در توضیحات و کامنتها با بررسی اتوماتیک URLها.

-

همکاری با تیمهای تحقیقاتی و اجرایی جهت اشتراک IoC و حذف سریع محتوای مخرب.

-

آموزش عمومی برای کاربران دربارهٔ خطرات دانلود از منابع غیررسمی.

نتیجهگیری

کمپین YouTube Ghost نمونهای هشداردهنده از تحول تاکتیکهای تهدیدگران است: مهاجمان اکنون از اعتماد کاربران به پلتفرمهای شناختهشده برای توزیع بدافزار استفاده میکنند. مقابله با این نوع حملات نیازمند ترکیبی از:

-

آموزش کاربران،

-

نظارت فنی و تحلیل رفتار،

-

اشتراک هوش تهدید بین پژوهشگران و پلتفرمها، و

-

پاسخ سریع قانونی/فنی (توقیف زیرساختها و حذف محتوا).

سازمانها و کاربران باید نسبت به دانلودهای آسان و جذاب هشداردهنده محتاط باشند. گزارشهای پژوهشی مانند بررسی Check Point مبنای اقدامات پیشگیرانه قرار گیرد تا زنجیرهٔ حمله از ابتدا شکسته شود.

دیدگاه ها بسته هستند