آخرین تهدیدات و آسیبپذیریهای Oracle در سالهای ۲۰۲۴ و ۲۰۲۵

محصولات Oracle یکی از پایهایترین اجزای زیرساخت فناوری اطلاعات در سازمانهای بزرگ، بانکها، صنایع حساس و نهادهای دولتی به شمار میروند. اهمیت بالای این محصولات و گستردگی کاربرد آنها باعث شده هرگونه ضعف امنیتی در اکوسیستم Oracle پیامدهای گسترده و مخربی به همراه داشته باشد. در سالهای ۲۰۲۴ و ۲۰۲۵، مهاجمان سایبری حجم حملات هدفمند، شدت سوءاستفاده و تعداد آسیبپذیریهای بحرانی مرتبط با Oracle را به طور قابل توجهی افزایش دادند. این مقاله تحلیل جامعی از مهمترین آسیبپذیریها، الگوهای حمله مهاجمان، مسیرهای نفوذ واقعی و راهکارهای دفاعی ارائه میدهد.

اهمیت استراتژیک محصولات Oracle

شرکت Oracle سالهاست که فناوریهای خود را در قلب زیرساخت داده و پردازش سازمانها قرار داده است. سیستمهایی مانند Oracle Database، Oracle E-Business Suite (EBS)، Oracle Identity Manager (OIM) و WebLogic Server هزاران فرآیند حیاتی کسبوکار را پشتیبانی میکنند. مهاجمان سایبری، بهویژه گروههای باجافزاری و تهدیدگران پیشرفته مداوم (APT)، این محصولات را هدفی با ارزش بسیار بالا میدانند.

در سالهای اخیر، مهاجمان روشهای سنتی را کنار گذاشته و به حملات زنجیرهای، هدفمند و مبتنی بر Zero-Day روی آوردهاند. پیچیدگی معماری Oracle نیز یک ضعف کوچک را به مسیر نفوذی گسترده تبدیل میکند.

چشمانداز تهدیدات در سالهای ۲۰۲۴ و ۲۰۲۵

تحلیل بهروزرسانیهای امنیتی Oracle (Critical Patch Update) در این دو سال روند نگرانکنندهای را نشان میدهد:

- سال ۲۰۲۴: Oracle بیش از ۱۴۰۰ آسیبپذیری را در چهار CPU فصلی رفع کرد.

- سال ۲۰۲۵: تا دسامبر ۲۰۲۵، بیش از ۱۳۰۰ آسیبپذیری جدید شناسایی و رفع شده است.

CPU اوراکل مخفف Critical Patch Update است.

این یک بهروزرسانی امنیتی دورهای است که شرکت اوراکل بهطور فصلی (چهار بار در سال) منتشر میکند تا آسیبپذیریهای کشفشده در محصولات خود را اصلاح کند.

نکات کلیدی درباره CPU اوراکل:

-

زمان انتشار:

-

معمولاً در سهشنبههای بهاری، تابستانی، پاییزی و زمستانی (January, April, July, October) منتشر میشود.

-

این تاریخها از قبل اعلام میشوند و جامعه امنیتی و مدیران سیستمها منتظر آنها هستند.

-

-

دامنه پوشش:

-

CPU تمامی محصولات اوراکل را پوشش میدهد، از جمله:

-

Oracle Database

-

Oracle E-Business Suite (EBS)

-

Oracle Fusion Middleware (مثل WebLogic)

-

Oracle Java

-

Oracle Enterprise Manager

-

و دهها محصول دیگر.

-

-

-

محتوای CPU:

-

شامل پچهای امنیتی برای آسیبپذیریهایی است که ممکن است به مهاجمان اجازه دسترسی غیرمجاز، اجرای کد، دور زدن احراز هویت یا افشای اطلاعات را بدهند.

-

هر آسیبپذیری دارای یک امتیاز CVSS است که میزان خطر آن را نشان میدهد.

-

-

اهمیت نصب سریع:

-

از آنجا که جزئیات برخی آسیبپذیریها پس از انتشار CPU ممکن است بهسرعت توسط مهاجمان تحلیل و مورد سوءاستفاده قرار گیرد، نصب بهموقع این بهروزرسانیها حیاتی است.

-

-

تفاوت با سایر بهروزرسانیها:

-

CPU منحصراً متمرکز بر رفع مشکلات امنیتی است.

-

بهروزرسانیهای دیگر اوراکل (مثل Release Update یا PSU) ممکن است شامل رفع اشکالات غیرامنیتی یا ویژگیهای جدید نیز باشند.

-

سه عامل اصلی خطر را تشدید کردهاند:

- گسترش سطح حمله: محصولات Oracle ماژولها، APIها و سرویسهای ابری متعددی دارند که هر کدام نقطه ورود بالقوهای ایجاد میکنند.

- حملات باجافزاری هدفمند: گروه Cl0p کمپینهای گستردهای علیه EBS راهاندازی کرد و از Zero-Dayها برای سرقت داده و اخاذی بهره برد.

- انتشار سریع Exploitها: مهاجمان اغلب تنها چند روز پس از انتشار پچ، کدهای بهرهبرداری عمومی (PoC) را منتشر میکنند.

آسیبپذیریهای بحرانی کلیدی

تهدیدات Oracle E-Business Suite (EBS)

CVE-2025-61882 (CVSS: 9.8): مهاجمان این Zero-Day را برای اجرای کد از راه دور بدون احراز هویت در کامپوننت Concurrent Processing سوءاستفاده کردند. گروه Cl0p از این ضعف برای نصب Backdoor و سرقت داده استفاده کرد.

CVE-2025-61884 (CVSS: 7.5): این آسیبپذیری اطلاعات حساس را بدون نیاز به احراز هویت افشا میکرد و اغلب با CVE قبلی زنجیرهای ترکیب میشد.

آسیبپذیریهای Oracle Identity Manager (OIM)

CVE-2025-61757 (CVSS: 9.8): مهاجمان از این ضعف برای اجرای کد از راه دور پیش از احراز هویت در REST Web Services بهره بردند. این CVE به فهرست Known Exploited Vulnerabilities آژانس CISA اضافه شد و اجازه ایجاد حسابهای با دسترسی بالا و نفوذ به سیستمهای SSO را میدهد.

تهدیدات مداوم Oracle WebLogic Server

مهاجمان بارها از آسیبپذیریهای RCE بدون احراز هویت (مانند CVE-2024-21216 و CVE-2025-21535) در WebLogic سوءاستفاده کردند. باتنتها و گروههای APT این محصول را برای ورود اولیه هدف قرار میدهند.

چالشهای امنیتی Oracle Database

بهروزرسانیهای ۲۰۲۵ ضعفهایی را رفع کردند که مهاجمان از آنها برای دور زدن مکانیزمهای امنیتی مانند Data Redaction یا افشای اطلاعات از طریق Listener استفاده میکردند.

مسیر حمله مهاجمان در سناریوهای واقعی

مهاجمان حرفهای حملات خود را به صورت چندمرحلهای و دقیق اجرا میکنند:

- شناسایی اولیه (Reconnaissance) مهاجمان ابزارهایی مانند Shodan و Censys را برای یافتن سرورهای در معرض اینترنت به کار میگیرند و پورتهای شناختهشده (7001 برای WebLogic، 14000 برای OIM و 8000 برای EBS) را اسکن میکنند.

- بهرهبرداری (Exploitation) مهاجمان PoCهای عمومی یا اختصاصی را برای آسیبپذیریهای unauthenticated اجرا میکنند.

- تثبیت دسترسی (Persistence) مهاجمان WebShell آپلود میکنند، حسابهای privileged در OIM ایجاد میکنند یا Agentهایی مانند Cobalt Strike مستقر میکنند.

- حرکت جانبی (Lateral Movement) مهاجمان از اعتبارنامههای ذخیرهشده در EBS/OIM برای دسترسی به Database، Active Directory یا سیستمهای SSO استفاده میکنند.

- سرقت داده (Exfiltration) مهاجمان جدولهای حساس، فایلهای پیکربندی و walletها را به صورت تدریجی استخراج میکنند.

- اخاذی و تخریب گروهها اغلب دادهها را تهدید به انتشار میکنند (مانند کمپین Cl0p) یا در موارد نادر آنها را رمزگذاری میکنند.

راهکارهای دفاعی پیشنهادی

- سازمانها باید CPUهای Oracle را بلافاصله اعمال کنند.

- مدیران شبکه سرورهای Oracle را از دسترسی مستقیم اینترنتی محافظت کنند و از مدل Zero Trust استفاده کنند.

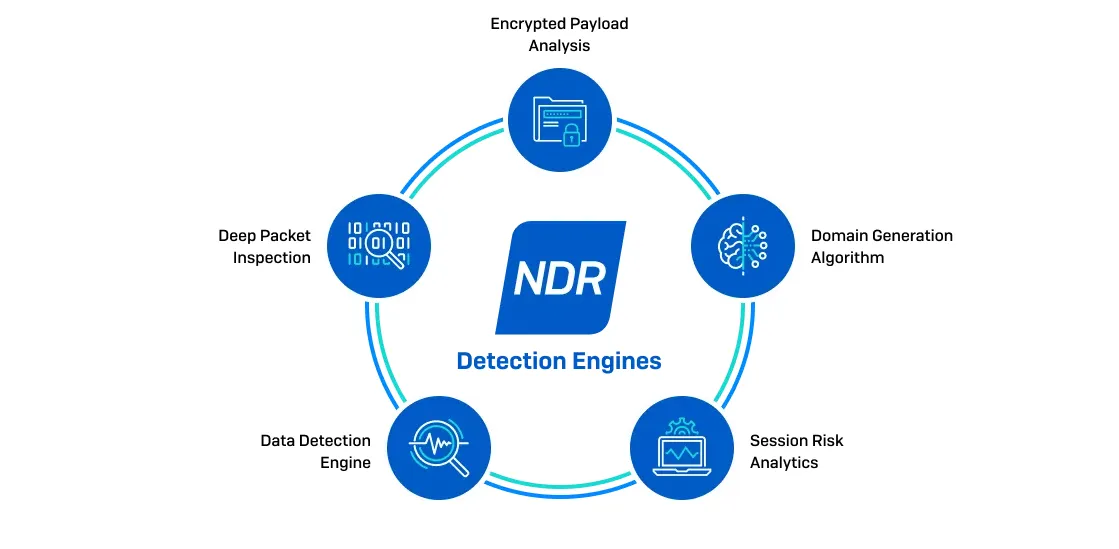

- تیمهای امنیتی درخواستهای غیرعادی به endpoints حساس را مانیتور کنند.

- سازمانها به طور منظم Threat Hunting بر اساس IOCهای منتشرشده توسط Oracle و CISA انجام دهند.

- مدیران بکآپهای offline را تست کنند تا در برابر اخاذی مقاوم باشند.

حملات علیه محصولات Oracle در سالهای ۲۰۲۴ و ۲۰۲۵ سرعت و پیچیدگی بیسابقهای پیدا کردهاند. سازمانها با اولویتبندی پچینگ سریع، کاهش سطح حمله و نظارت مداوم میتوانند ریسک را به حداقل برسانند. برای اطلاعات دقیقتر، همیشه به advisories رسمی Oracle مراجعه کنید.

دیدگاه ها بسته هستند