بررسی حملات زنجیره تأمین و نفوذهای ابری؛ تهدید پنهان در عصر دیجیتال

مقدمه

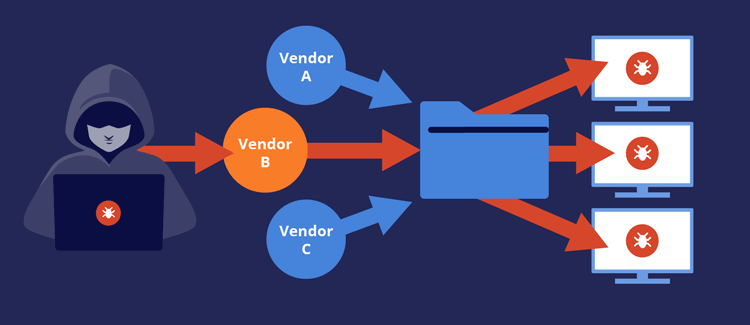

در سالهای اخیر، حملات زنجیره تأمین و نفوذهای ابری (Supply Chain Attacks & Cloud Breaches) به یکی از بزرگترین تهدیدات امنیت سایبری در سطح جهانی تبدیل شدهاند. در دنیایی که زیرساختها به شدت به سرویسهای ابری و ابزارهای شخص ثالث وابسته هستند، یک آسیبپذیری کوچک در نرمافزار یا سرویس یک تأمینکننده میتواند به نفوذ گسترده در چندین سازمان منجر شود.

بهعنوان مثال، حمله معروف به SolarWinds در سال ۲۰۲۰ نشان داد که مهاجمان میتوانند از طریق یک بهروزرسانی نرمافزاری آلوده، به شبکههای حساس دولتی و خصوصی در سراسر جهان نفوذ کنند.

حملات زنجیره تأمین چیست؟

حمله زنجیره تأمین زمانی رخ میدهد که مهاجم از طریق تأمینکنندگان، پیمانکاران یا ارائهدهندگان نرمافزار و سرویسها به سازمان هدف نفوذ میکند. این حملات خطرناک هستند چون معمولاً در نقاطی از زنجیره اعتماد (Trust Chain) اتفاق میافتند که سازمانها کمترین نظارت را دارند.

مثال واقعی:

در حمله SolarWinds Orion، مهاجمان به سرورهای بروزرسانی نرمافزار نفوذ کردند و کد مخرب خود را در نسخه رسمی گنجاندند. این نسخه آلوده سپس توسط بیش از ۱۸٬۰۰۰ مشتری، از جمله وزارت دفاع آمریکا و شرکتهای Fortune 500، نصب شد.

پیامدها:

-

نفوذ به شبکههای حساس

-

سرقت دادههای دولتی و تجاری

-

ایجاد بکدور برای جاسوسی طولانیمدت

نفوذهای ابری (Cloud Breaches)

با گسترش زیرساختهای ابری (Cloud Infrastructure) مانند AWS، Azure، و Google Cloud، حملات سایبری به این محیطها افزایش یافته است.

بسیاری از این نفوذها به دلیل پیکربندیهای اشتباه (Misconfiguration) یا ذخیرهسازی بدون رمزنگاری مناسب رخ میدهند.

نمونه موردی:

در سال ۲۰۲3، اطلاعات میلیونها کاربر از طریق Bucketهای S3 باز در AWS افشا شد. این اشتباه ساده در تنظیم دسترسی (Access Control List) باعث شد تا هر کاربر اینترنتی بتواند فایلهای حساس شرکتها را مشاهده و دانلود کند.

دیگر بردارهای حمله:

-

کلیدهای API لو رفته در مخازن GitHub

-

دسترسی بیشازحد IAM (Identity and Access Management)

-

ضعف در احراز هویت چندمرحلهای

چرا حملات زنجیره تأمین و نفوذهای ابری خطرناکاند؟

-

گستردگی تأثیر – با نفوذ به یک تأمینکننده، مهاجم میتواند همزمان چندین سازمان را آلوده کند.

-

پنهانکاری بالا – حملات از مسیرهای قانونی (مثل بهروزرسانی نرمافزار) انجام میشوند و معمولاً دیر شناسایی میشوند.

-

پیچیدگی تشخیص – در محیطهای ابری چندسرویسی، تشخیص منبع واقعی نفوذ بسیار دشوار است.

-

استفاده دولتها از حملات زنجیره تأمین برای جاسوسی سایبری – گروههای تهدید دولتی مانند APT29 (وابسته به روسیه) و APT41 (وابسته به چین) بارها از این روشها برای نفوذ به نهادهای حیاتی استفاده کردهاند.

استراتژیهای کاهش خطر

۱. بررسی دقیق تأمینکنندگان (Vendor Risk Management)

پیش از همکاری با هر تأمینکننده نرمافزار یا زیرساخت، ارزیابی امنیتی انجام دهید:

-

بررسی گواهیهای امنیتی مانند ISO 27001 یا SOC 2

-

ممیزی دورهای امنیتی توسط شخص ثالث

-

الزام به وصلهگذاری منظم در قراردادها

مثال: در همکاری با یک شرکت ابری جدید، از آنها بخواهید گزارش آخرین تست نفوذ (PenTest Report) را ارائه دهند.

۲. نظارت مداوم بر محیطهای ابری

ابزارهای امنیت ابری (CSPM، CWPP) را برای پایش پیکربندیها و رفتارهای غیرعادی فعال کنید.

ابزارهای پیشنهادی:

-

AWS GuardDuty و Azure Defender

-

Open-source: Cloud Custodian و Falco

نمونه: اگر bucket جدیدی ایجاد شد و عمومی تنظیم شد، هشدار فوری صادر شود.

۳. اتخاذ مدل Zero Trust Architecture

در مدل امنیتی Zero Trust، هیچ کاربر یا دستگاهی حتی درون شبکه مورد اعتماد نیست.

هر دسترسی باید تأیید شود و سطح مجاز حداقلی باشد.

اقدامات کلیدی:

-

تقسیمبندی شبکهها (Microsegmentation)

-

احراز هویت چندمرحلهای (MFA)

-

بررسی مداوم رفتار کاربران و دستگاهها

نتیجه: حتی اگر یکی از حسابها نفوذ کند، مهاجم قادر به حرکت جانبی (Lateral Movement) نخواهد بود.

🧾 چکلیست امنیتی برای مدیران IT

| اقدام امنیتی | وضعیت اجرا | توضیح |

|---|---|---|

| بررسی امنیت تأمینکنندگان | ⬜ | بررسی گواهیها و ممیزیها |

| مانیتورینگ مداوم محیطهای ابری | ⬜ | استفاده از CSPM یا SIEM |

| تقسیمبندی شبکهها | ⬜ | اعمال مدل Zero Trust |

| تست نفوذ و ارزیابی آسیبپذیری | ⬜ | حداقل هر ۶ ماه یکبار |

| آموزش امنیتی کارکنان | ⬜ | شناسایی مهندسی اجتماعی |

| کنترل دسترسی IAM | ⬜ | اصل حداقل دسترسی (Least Privilege) |

جمعبندی

حملات زنجیره تأمین و نفوذهای ابری نشان میدهند که امنیت دیگر محدود به دیوارهای شبکه سازمان نیست.

هر API، هر فروشنده، و هر سرویس ابری میتواند حلقهای آسیبپذیر باشد.

بنابراین، مدیران IT باید پایش مداوم، مدیریت تأمینکننده، و معماری Zero Trust را به ستونهای اصلی استراتژی امنیتی خود تبدیل کنند.

دیدگاه ها بسته هستند